Esta alerta es para ofrecerle una descripción general de los nuevos boletines de seguridad publicados el 14 de abril de 2015. Los nuevos boletines de seguridad se publican mensualmente para hacer frente a vulnerabilidades de los productos.

Nuevos boletines de seguridad

Microsoft publica los siguientes 11 boletines de seguridad para vulnerabilidades recientemente descubiertas:

ID del boletín

Título del boletín

Calificación máxima de la gravedad

Impacto de la vulnerabilidad

Se requiere reinicio

Software afectado

MS15-032

Actualización de seguridad acumulada para Internet Explorer (3038314)

Crítica

Ejecución del código remoto

Requiere reiniciar

Internet Explorer 6, Internet Explorer 7, Internet Explorer 8, Internet Explorer 9, Internet Explorer 10 e Internet Explorer 11 en los clientes Microsoft Windows y servidores Windows afectados.

MS15-033

Las vulnerabilidades en Microsoft Office podrían permitir la ejecución de código remoto (3048019)

Crítica

Ejecución del código remoto

Puede requerir reinicio

Todas las ediciones compatibles de Microsoft Office 2007, Office 2010, Office 2013, Office 2013 RT, Office para Mac, Visor de Word, Paquete de compatibilidad de Office, SharePoint Server 2010, SharePoint Server 2013, Office Web Apps 2010 y Office Web Apps 2013.

MS15-034

La vulnerabilidad en HTTP.sys podría permitir la ejecución de código remoto (3042553)

Crítica

Ejecución del código remoto

Requiere reiniciar

Todas las ediciones compatibles con Microsoft Windows 7, Windows Server 2008 R2, Windows 8, Windows 8.1, Windows Server 2012 y Windows Server 2012 R2.

MS15-035

La vulnerabilidad en el componente gráfico de Microsoft podría permitir la ejecución de código remoto (3046306)

Crítica

Ejecución del código remoto

Puede requerir reinicio

Todas las ediciones compatibles con Microsoft Windows Server 2003, Windows Vista, Windows Server 2008, Windows 7 y Windows Server 2008 R2.

MS15-036

Las vulnerabilidades en Windows SharePoint Server podrían permitir la elevación de privilegios (3052044)

Importante

Elevación de privilegios

Puede requerir reinicio

Todas las ediciones compatibles con Microsoft SharePoint Server 2010, SharePoint Server 2013 y SharePoint Foundation 2013.

MS15-037

Una vulnerabilidad en Windows Task Scheduler podría permitir la elevación de privilegios (3046269)

Importante

Elevación de privilegios

No es necesario reiniciar

Todas las ediciones compatibles con Microsoft Windows 7 y Windows Server 2008 R2.

MS15-038

Las vulnerabilidades en Microsoft Windows podrían permitir la elevación de privilegios (3049576)

Importante

Elevación de privilegios

Requiere reiniciar

Todas las versiones compatibles de Microsoft Windows.

MS15-039

Una vulnerabilidad en los Servicios núcleo XML podría permitir la desviación de las funciones de seguridad (3046482)

Importante

Desviación de la función de seguridad

Puede requerir reinicio

Todas las ediciones compatibles con Microsoft Windows Server 2003, Windows Vista, Windows Server 2008, Windows 7 y Windows Server 2008 R2.

MS15-040

Una vulnerabilidad en los Servicios Federados de Active Directory podría permitir la divulgación de información (3045711)

Importante

Divulgación de la información

Puede requerir reinicio

Active Directory Federation Services 3.0.

MS15-041

La vulnerabilidad en .NET Framework podría permitir la divulgación de la información (3048010)

Importante

Divulgación de la información

Puede requerir reinicio

Microsoft .NET Framework 1.1 Service Pack 1, Microsoft .NET Framework 2.0 Service Pack 2, Microsoft .NET Framework 3.5, Microsoft .NET Framework 3.5.1, Microsoft .NET Framework 4, Microsoft .NET Framework 4.5, Microsoft .NET Framework 4.5.1 y Microsoft .NET Framework 4.5.2 en las versiones afectadas de Microsoft Windows.

MS15-042

Una vulnerabilidad en Windows Hyper-V podría permitir la negación de servicio (3047234)

Importante

Negación de servicio

Requiere reiniciar

Microsoft Windows 8.1 y Windows Server 2012 R2.

Los resúmenes de nuevos boletines se pueden encontrar en https://technet.microsoft.com/library/security/ms15-apr.

Herramienta de eliminación de software malintencionado y actualizaciones que no son de seguridad

-

Microsoft ha liberado una versión actualizada de la Herramienta de eliminación de software malintencionado en Microsoft Windows en Windows Server Update Services (WSUS), Windows Update (WU) y el Centro de descargas. La información sobre la Herramienta de eliminación de software malicioso en Microsoft Windows está disponible en https://support.microsoft.com/kb/890830.

-

Las actualizaciones de Microsoft no relacionadas con seguridad de alta prioridad que estarán disponibles en Microsoft Update (MU), Windows Update (WU) o Windows Server Update Services (WSUS) se detallan en el artículo de KB encontrado en https://support.microsoft.com/kb/894199.

Boletín de seguridad vuelto a publicar

Microsoft volvió a publicar un boletín de seguridad el 14 de abril de 2015. Esta es una descripción general de este boletín de seguridad que se volvió a publicar:

MS14-080

Actualización de seguridad acumulada para Internet Explorer (3008923)

Resumen ejecutivo y acciones recomendadas

Para abordar de manera integral los problemas con la actualización de seguridad 3008923, los clientes que ejecutan Internet Explorer 11 en Windows 7 o Windows Server 2008 R2 también deben instalar la actualización de seguridad 3038314 lanzada el 14 de abril de 2015. Para obtener mayor información, consulte MS15-032.

Para obtener más información:

https://technet.microsoft.com/library/security/MS14-080

Nuevos avisos de seguridad

Microsoft publicó un nuevo aviso de seguridad el 14 de abril de 2015. Esta es una visión general de este nuevo aviso de seguridad:

Aviso de seguridad 3045755

Actualización para mejorar la autenticación PKU2U

Resumen ejecutivo

El 14 de abril de 2015, Microsoft anuncia la disponibilidad de una actualización de defensa a profundidad que mejora la autenticación utilizada por el proveedor de soporte de seguridad (SPP) de la Codificación de claves públicas de usuario a usuario (PKU2U) en Windows 8.1, Windows Server 2012 R2 y Windows RT 8.1. La mejora es parte de los esfuerzos para reforzar la eficacia de los controles de seguridad en Windows.

Actualizaciones disponibles

Microsoft lanzó una actualización (3045755) para todas las ediciones compatibles con Windows 8.1, Windows Server 2012 R2 y Windows RT 8.1. La actualización está disponible en el Centro de descarga, así como en el Catálogo de actualizaciones de Microsoft para todo el software afectado. También se ofrece a través de la actualización automática y mediante el servicio Microsoft Update. Si desea obtener más información, consulte el artículo 3045755 de la Base de conocimiento de Microsoft.

Sinopsis de la funcionalidad añadida por la actualización:

La actualización mejora ciertos escenarios de autenticación para PKU2U. Después de aplicar esta actualización de defensa a profundidad, PKU2U ya no se autenticará en un Windows Live ID (WLID) si falla un intento de autenticación inicial.

Para obtener más información:

https://technet.microsoft.com/library/security/3045755

Avisos de seguridad vueltos a publicar

Microsoft ha vuelto a publicar un aviso de seguridad el 14 de abril de 2015. Esta es una descripción general de este aviso de seguridad que se volvió a publicar:

Aviso de seguridad 3009008

La vulnerabilidad en SSL 3.0 podría permitir la divulgación de la información

¿Qué ha cambiado?

Microsoft ha anunciado que con el lanzamiento de la actualización de seguridad 3038314 el 14 de abril de 2015, SSL 3.0 está desactivado de manera predeterminada en Internet Explorer 11. Microsoft también ha anunciado que SSL 3.0 se desactivará en los servicios en línea de Microsoft en los próximos meses.

Acciones recomendadas

Microsoft recomienda que los usuarios que migren clientes y servicios a protocolos de seguridad más sólidos, como TLS 1.0, TLS 1.1 o TLS 1.2.

Vea la sección "acciones sugeridas" del aviso con soluciones para deshabilitar SSL 3.0. Microsoft recomienda a los usuarios utilizar estas soluciones para poner a prueba sus clientes y servicios para el uso de SSL 3.0 y empezar a migrar en consecuencia.

Para obtener más información:

https://technet.microsoft.com/library/security/3009008

Nuevos detalles técnicos sobre el boletín de seguridad

En las siguientes tablas de software afectado y no afectado, las ediciones de software que no están en la lista han expirado su ciclo de vida de soporte. Para determinar el ciclo de vida de soporte de su producto y edición, visite el sitio Web del Ciclo de vida del soporte de Microsoft en http://support.microsoft.com/lifecycle/.

Identificador

del boletín

Boletín de seguridad de Microsoft MS15-032

Título del boletín

Actualización de seguridad acumulada para Internet Explorer (3038314)

Resumen ejecutivo

Esta actualización de seguridad resuelve las vulnerabilidades reportadas en Internet Explorer. Las más graves de las vulnerabilidades podrían permitir la ejecución remota de código si un usuario visita una página Web especialmente diseñada usando Internet Explorer. Un atacante que explote con éxito esta vulnerabilidad podrá conseguir los mismos derechos del usuario. Los clientes cuyas cuentas están configuradas para tener menos derechos de usuario en el sistema tendrían menos riesgo que aquellos que operan con derechos administrativos.

La actualización de seguridad corrige las vulnerabilidades al modificar la forma en que Internet Explorer trata los objetos en memoria y al ayudar a asegurar que las versiones afectadas de Internet Explorer implementen correctamente la función de seguridad ASLR.

Clasificaciones de gravedad y software afectado

Esta actualización de seguridad se considera crítica para Internet Explorer 6, Internet Explorer 7, Internet Explorer 8, Internet Explorer 9, Internet Explorer 10 e Internet Explorer 11 en clientes afectados de Windows y moderado para Internet Explorer 6, Internet Explorer 7, Internet Explorer 8, Internet Explorer 9, Internet Explorer 10 e Internet Explorer 11 en servidores afectados de Windows.

Vectores de ataque

Vulnerabilidades que dañan la memoria:

Un atacante podría alojar un sitio Web especialmente diseñado para explotar estas vulnerabilidades en Internet Explorer y, a continuación, convencer a un usuario para que vea el sitio Web. El atacante también podría aprovechar sitios Web vulnerables y los sitios Web que aceptan o alojan contenido proporcionado por el usuario o anuncios añadiendo contenido especialmente diseñado que permita aprovechar esta vulnerabilidad. Un atacante tendría que convencer a los usuarios para tomar acciones, por lo general al hacer clic en un vínculo de un un mensaje instantáneo o mensaje de correo electrónico en que lleva a los usuarios a la página Web del atacante, o de la apertura de un archivo adjunto enviado por correo electrónico.

CVE-2015-1661:

Un atacante podría utilizar esta vulnerabilidad de desvío de ASLR en conjunción con otra vulnerabilidad, como una vulnerabilidad de ejecución remota de código que podría tomar ventaja del desvío de ASLR para ejecutar código arbitrario.

Factores atenuantes

Microsoft no ha identificado las atenuantes de estas vulnerabilidades.

Se requiere reinicio

Esta actualización requiere un reinicio.

Boletines reemplazados por esta actualización

MS15-018

Todos los detalles

https://technet.microsoft.com/library/security/MS15-032

Identificador

del boletín

Boletín de seguridad de Microsoft MS15-033

Título del boletín

Las vulnerabilidades en Microsoft Office podrían permitir la ejecución de código remoto (3048019)

Resumen ejecutivo

Esta actualización de seguridad resuelve las vulnerabilidades reportadas en Microsoft Office. La más severa de las vulnerabilidades podría permitir la ejecución remota de código si un usuario abre un archivo de Microsoft Office especialmente diseñado. Un atacante que consiguiera aprovechar la vulnerabilidad podría ejecutar código arbitrario en el contexto del usuario actual.

La actualización de seguridad corrige las vulnerabilidades al modificar la forma en que Microsoft Office analiza los archivos especialmente diseñados, mediante la corrección de cómo Office trata los archivos en la memoria, y al ayudar a garantizar que SharePoint Server desinfecta adecuadamente la entrada del usuario.

Clasificaciones de gravedad y software afectado

Esta actualización de seguridad se considera Crítica para todas la ediciones compatibles con el siguiente software:

- Microsoft Word 2007, Microsoft Office 2010, Microsoft Word 2010

- Microsoft Word Viewer, Paquete de compatibilidad de Microsoft Office

- Word Automation Services en Microsoft SharePoint Server 2010

- Microsoft Office Web Apps Server 2010

Esta actualización de seguridad se considera Importante para todas la ediciones compatibles con el siguiente software:

- Microsoft Word 2013

- Microsoft Office 2011 para Mac, Microsoft Word 2011 para Mac, Outlook para Mac para Office 365

- Word Automation Services en Microsoft SharePoint Server 2013

- Microsoft Office Web Apps Server 2013

Vectores de ataque

CVE-2015-1641, CVE-2015-1649, CVE-2015-1650 y CVE-2015-1651:

La explotación de estas vulnerabilidades requiere que un usuario abra un archivo especialmente diseñado con una versión afectada del software de Microsoft Office. En un escenario de ataque por correo electrónico, un atacante podría explotar las vulnerabilidades enviando el archivo especialmente diseñado al usuario y al convencerlo de que lo abra. En caso de un ataque por la Web, un atacante podría alojar un sitio Web (o aprovechar uno comprometido que acepte o reciba contenido proporcionado por el usuario) que contenga un archivo especialmente diseñado para aprovechar las vulnerabilidades.

CVE-2015-1639:

La explotación de esta vulnerabilidad requiere que un usuario vea contenido especialmente preparado, que podría ejecutar un script en el contexto del usuario. En caso de un ataque por la Web, un atacante podría alojar un sitio Web (o aprovechar uno comprometido que acepte o reciba contenido proporcionado por el usuario) con un contenido especialmente diseñado para aprovechar esta vulnerabilidad. Un atacante tendría que convencer a los usuarios para que visiten un sitio Web afectado, por lo general al lograr que hagan clic en un vínculo de un mensaje instantáneo o mensaje de correo electrónico, y después convencerlos de que abran el archivo especialmente diseñado.

Factores atenuantes

Microsoft no ha identificado atenuantes para estas vulnerabilidades.

Se requiere reinicio

Esta actualización puede requerir un reinicio.

Boletines reemplazados por esta actualización

MS14-081 y MS15-022

Todos los detalles

https://technet.microsoft.com/library/security/MS15-033

Identificador

del boletín

Boletín de seguridad de Microsoft MS15-034

Título del boletín

La vulnerabilidad en HTTP.sys podría permitir la ejecución de código remoto (3042553)

Resumen ejecutivo

Esta actualización de seguridad resuelve una vulnerabilidad en Microsoft Windows. La vulnerabilidad podría permitir la ejecución remota de código si un atacante envía una solicitud HTTP especialmente diseñada a un servidor de Windows afectado.

La actualización de seguridad corrige la vulnerabilidad al modificar la forma en que la pila HTTP de Windows maneja las solicitudes.

Clasificaciones de gravedad y software afectado

Esta actualización de seguridad se considera Crítica para todas las ediciones compatibles con Windows 7, Windows Server 2008 R2, Windows 8, Windows 8.1, Windows Server 2012 y Windows Server 2012 R2.

Vectores de ataque

Para aprovechar esta vulnerabilidad, un atacante tendría que enviar una solicitud HTTP especialmente diseñada al sistema afectado.

Factores atenuantes

Microsoft no ha identificado atenuantes para esta vulnerabilidad.

Se requiere reinicio

Esta actualización requiere un reinicio.

Boletines reemplazados por esta actualización

Ninguno

Todos los detalles

https://technet.microsoft.com/library/security/MS15-034

Identificador

del boletín

Boletín de seguridad de Microsoft MS15-035

Título del boletín

La vulnerabilidad en el componente gráfico de Microsoft podría permitir la ejecución de código remoto (3046306)

Resumen ejecutivo

Esta actualización de seguridad resuelve una vulnerabilidad en Microsoft Windows. La vulnerabilidad podría permitir la ejecución remota de código si un atacante convence a un usuario satisfactoriamente a que navegue a un sitio Web especialmente diseñado, abra un archivo especialmente diseñado o navegue a un directorio de trabajo que contiene un archivo de imagen Meta-archivo mejorado (EMF) especialmente diseñado. En todos los casos, sin embargo, un atacante no podría obligar a los usuarios a tomar este tipo de acciones; un atacante tendría que persuadir a los usuarios para hacerlo, por lo general ofreciendo premios dentro de correo electrónico o mensajes instantáneos.

La actualización de seguridad resuelve la vulnerabilidad al corregir la forma en que Microsoft Windows procesa los archivos EMF.

Clasificaciones de gravedad y software afectado

Esta actualización de seguridad se considera Importante para todas las ediciones compatibles con Microsoft Windows Server 2003, Windows Vista, Windows Server 2008, Windows 7 y Windows Server 2008 R2.

Vectores de ataque

En un escenario de ataque en la Web, un atacante podría alojar un sitio Web especialmente diseñado para explotar la vulnerabilidad con Internet Explorer, y entonces convencer a los usuarios para que vean el sitio Web. Esto también podría incluir páginas Web comprometidas o sitios Web que acepten o alojen contenido o anuncios de banner proporcionados por el usuario; dichos sitios Web podrían incluir contenido especialmente diseñado para aprovechar esta vulnerabilidad. Un atacante tendría que convencer a los usuarios para que visiten un sitio Web afectado, por lo general al lograr que hagan clic en un vínculo de un mensaje de correo electrónico o solicitud de mensaje instantáneo.

En un supuesto de un ataque por correo electrónico, un atacante podría aprovechar la vulnerabilidad si envía a los usuarios de Outlook un correo electrónico o un documento de Office especialmente diseñados como un archivo adjunto, y convence al usuario para que lea el mensaje o abra el archivo.

Un atacante también podría aprovechar esta vulnerabilidad alojando un archivo de imagen malintencionado en un recurso compartido de red y convencer a los usuarios para que naveguen hasta la carpeta en el Explorador de Windows.

Factores atenuantes

Microsoft no ha identificado atenuantes para esta vulnerabilidad.

Se requiere reinicio

Esta actualización puede requerir un reinicio.

Boletines reemplazados por esta actualización

Ninguno

Todos los detalles

https://technet.microsoft.com/library/security/MS15-035

Identificador

del boletín

Boletín de seguridad de Microsoft MS15-036

Título del boletín

Las vulnerabilidades en Windows SharePoint Server podrían permitir la elevación de privilegios (3052044)

Resumen ejecutivo

Esta actualización de seguridad resuelve vulnerabilidades en el servidor y el software de productividad Microsoft Office. Las vulnerabilidades podría permitir la elevación de privilegios si un atacante envía una solicitud especialmente diseñada en un servidor de SharePoint afectado. Un atacante que aprovechara la vulnerabilidad podría leer el contenido sin autorización, usar la identidad de la víctima y tomar acciones en el sitio de SharePoint en su nombre, como cambiar los permisos y eliminar contenidos, e inyectar el contenido malicioso en el navegador de la víctima.

La actualización de seguridad corrige las vulnerabilidades al contribuir a que Microsoft SharePoint Server desinfecte adecuadamente la captura del usuario.

Clasificaciones de gravedad y software afectado

Esta actualización de seguridad se considera Importante para todas las ediciones compatibles con Microsoft SharePoint Server 2010, Microsoft SharePoint Server 2013 y Microsoft SharePoint Foundation 2013.

Vectores de ataque

Un atacante autenticado podría explotar estas vulnerabilidades mediante el envío de una solicitud especialmente diseñada a un servidor SharePoint afectado. El atacante que aprovechara esta vulnerabilidad podría llevar a cabo ataques de secuencias de comandos entre sitios en los sistemas afectados y ejecutarlas en el contexto de seguridad del usuario actual. Éstos podrían permitir al atacante leer contenido sin autorización, usar la identidad de la víctima y tomar acciones en el sitio de SharePoint en su nombre, como cambiar los permisos y eliminar contenido, e inyectar contenido malicioso en su navegador.

Factores atenuantes

Microsoft no ha identificado atenuantes para esta vulnerabilidad.

Se requiere reinicio

Esta actualización puede requerir un reinicio.

Boletines reemplazados por esta actualización

MS14-022 y MS15-022.

Todos los detalles

https://technet.microsoft.com/library/security/MS15-036

Identificador

del boletín

Boletín de seguridad de Microsoft MS15-037

Título del boletín

Una vulnerabilidad en Windows Task Scheduler podría permitir la elevación de privilegios (3046269)

Resumen ejecutivo

Esta actualización de seguridad resuelve una vulnerabilidad en Microsoft Windows. Un atacante que aprovechara esta vulnerabilidad podría tomar una tarea inválida conocida para provocar que el Programador de tareas ejecute una aplicación especialmente diseñada en el contexto de la cuenta del Sistema. Un atacante podría instalar programas; ver, cambiar o eliminar datos; o crear nuevas cuentas con todos los derechos del usuario.

La actualización de seguridad corrige la vulnerabilidad al garantizar que la tarea inválida conocida de Windows Defender no esté presente o se retire de los sistemas afectados.

Clasificaciones de gravedad y software afectado

Esta actualización de seguridad se considera Crítica para todas las ediciones con soporte de Microsoft Windows 7 y Windows Server 2008 R2.

Vectores de ataque

Para aprovechar esta vulnerabilidad, un atacante primero tendría que iniciar sesión en el sistema de destino y determinar si la tarea inválida conocida estuvo presente en el sistema. Si está presente, el atacante podría diseñar la tarea para ejecutar una aplicación especialmente diseñada en el contexto de la cuenta del Sistema.

Factores atenuantes

Microsoft no ha identificado atenuantes para esta vulnerabilidad.

Se requiere reinicio

Esta actualización no requiere reinicio.

Boletines reemplazados por esta actualización

Ninguno

Todos los detalles

https://technet.microsoft.com/library/security/MS15-037

Identificador

del boletín

Boletín de seguridad de Microsoft MS15-058

Título del boletín

Las vulnerabilidades en Microsoft Windows podrían permitir la elevación de privilegios (3049576)

Resumen ejecutivo

Esta actualización de seguridad resuelve las vulnerabilidades reportadas en Microsoft Windows. Las vulnerabilidades podrían permitir la elevación de privilegios si un atacante inicia sesión en el sistema y ejecuta una aplicación especialmente diseñada. Un atacante autenticado que aprovechara estas vulnerabilidades podría adquirir las credenciales de administrador.

La actualización de seguridad corrige la vulnerabilidad al modificar la forma en que Microsoft Windows valida los eventos de suplantación.

Clasificaciones de gravedad y software afectado

Esta actualización de seguridad se considera Importante para todas versiones compatibles de Microsoft Windows.

Vectores de ataque

Para explotar estas vulnerabilidades, un atacante tendría primero que iniciar sesión en el sistema. Después, un atacante podría ejecutar una aplicación especialmente diseñada para elevar privilegios.

Factores atenuantes

Microsoft no ha identificado atenuantes para estas vulnerabilidades.

Se requiere reinicio

Esta actualización requiere un reinicio.

Boletines reemplazados por esta actualización

MS15-025 y MS15-031.

Todos los detalles

https://technet.microsoft.com/library/security/MS15-038

Identificador

del boletín

Boletín de seguridad de Microsoft MS15-039

Título del boletín

Una vulnerabilidad en los servicios XML Core podría permitir la desviación de las funciones de seguridad (3046482)

Resumen ejecutivo

Esta actualización de seguridad resuelve una vulnerabilidad en Microsoft Windows. La vulnerabilidad podría permitir el desvío de la función de seguridad si un usuario abre un archivo especialmente diseñado.

La actualización de seguridad corrige la vulnerabilidad al modificar la forma en que los servicios de Microsoft XML Core hacen cumplir la política del mismo origen en un escenario de declaración de tipo de documento (DTD).

Clasificaciones de gravedad y software afectado

Esta actualización de seguridad para Microsoft XML Core Services 3.0 se considera Importante para todas las ediciones compatibles con Microsoft Windows Server 2003, Windows Vista, Windows Server 2008, Windows 7 y Windows Server 2008 R2.

Vectores de ataque

En un escenario de ataque por correo electrónico, un atacante podría explotar la vulnerabilidad enviando un archivo especialmente diseñado al usuario y al convencerlo de que abra el archivo En un escenario de ataque por la Web, un atacante podría alojar un sitio Web que contenga un archivo para tratar de explotar la vulnerabilidad. Un atacante tendría que persuadir a los usuarios a abrir el archivo, normalmente ofreciendo un incentivo en un correo electrónico o mensaje instantáneo.

Factores atenuantes

Microsoft no ha identificado atenuantes para esta vulnerabilidad.

Se requiere reinicio

Esta actualización puede requerir un reinicio.

Boletines reemplazados por esta actualización

MS14-067

Todos los detalles

https://technet.microsoft.com/library/security/MS15-039

Identificador

del boletín

Boletín de seguridad de Microsoft MS15-040

Título del boletín

Una vulnerabilidad en los Servicios Federados de Active Directory podría permitir la divulgación de información (3045711)

Resumen ejecutivo

Esta actualización de seguridad resuelve una vulnerabilidad en Servicios de federación de Active Directory (AD FS). La vulnerabilidad podría permitir la divulgación de información si un usuario sale de su navegador abierto después de cerrar la sesión desde una aplicación y un atacante vuelve a abrir la aplicación en el navegador inmediatamente después de que el usuario se ha desconectado.

La actualización de seguridad corrige la vulnerabilidad al garantizar que el proceso de cierre de sesión inicia la sesión correctamente fuera el usuario.

Clasificaciones de gravedad y software afectado

Esta actualización de seguridad se considera Importante para AD FS 3.0 cuando está instalado en las ediciones x64 de Microsoft Windows Server 2012 R2.

Vectores de ataque

Un atacante que aprovechara esta vulnerabilidad podría conseguir el acceso a la información de un usuario mediante la reapertura de una aplicación desde la que el usuario cierra la sesión. Desde que falla el cierre de sesión efectivamente no se le pide a un atacante que introduzca un nombre de usuario o contraseña. Un atacante podría entonces utilizar esta vulnerabilidad para descubrir la información a la que un usuario de AD FS tiene acceso.

Factores atenuantes

Microsoft no ha identificado atenuantes para esta vulnerabilidad.

Se requiere reinicio

Esta actualización puede requerir un reinicio.

Boletines reemplazados por esta actualización

Ninguno

Todos los detalles

https://technet.microsoft.com/library/security/MS15-040

Identificador

del boletín

Boletín de seguridad de Microsoft MS15-041

Título del boletín

La vulnerabilidad en .NET Framework podría permitir la divulgación de la información (3048010)

Resumen ejecutivo

Esta actualización de seguridad resuelve una vulnerabilidad en Microsoft .NET Framework. La vulnerabilidad podría permitir la divulgación de información si un atacante envía una petición Web especialmente diseñada a un servidor afectado que tiene desactivados los mensajes de error personalizados. Un atacante que aprovechara esta vulnerabilidad podría ver partes de un archivo de configuración de la Web, lo que podría exponer información sensible.

La actualización de seguridad corrige la vulnerabilidad mediante la eliminación de datos de contenido de archivos de los mensajes de error que estaban facilitando la divulgación de la información.

Clasificaciones de gravedad y software afectado

Esta actualización de seguridad se considera Importante para Microsoft .NET Framework 1.1 Service Pack 1, Microsoft .NET Framework 2.0 Service Pack 2, Microsoft .NET Framework 3.5, Microsoft .NET Framework 3.5.1, Microsoft .NET Framework 4, Microsoft .NET Framework 4.5, Microsoft .NET Framework 4.5.1 y Microsoft .NET Framework 4.5.2 en las versiones afectadas de Microsoft Windows.

Vectores de ataque

Para aprovechar esta vulnerabilidad, un atacante podría enviar una solicitud de una Web especialmente diseñada a un servidor afectado con la intención de provocar un mensaje de error que podría revelar información relativa a la línea de la fuente que originó la excepción. En última instancia, esto podría revelar información no autorizada.

Factores atenuantes

Sólo se ven afectados los servidores IIS que sirven mensajes de error detallados; es poco probable que se vean afectados los servidores de producción.

Se requiere reinicio

Esta actualización puede requerir un reinicio.

Boletines reemplazados por esta actualización

MS14-009

Todos los detalles

https://technet.microsoft.com/library/security/MS15-041

Identificador

del boletín

Boletín de seguridad de Microsoft MS15-032

Título del boletín

Una vulnerabilidad en Windows Hyper-V podría permitir la negación de servicio (3047234)

Resumen ejecutivo

Esta actualización de seguridad resuelve una vulnerabilidad en Microsoft Windows. La vulnerabilidad podría permitir la negación de servicio si un atacante autenticado ejecuta una aplicación especialmente diseñada en una sesión de máquina virtual (VM). Tenga en cuenta que la negación de servicio no permite a un atacante ejecutar código o elevar los derechos de usuario en otras máquinas virtuales que se ejecutan en el servidor Hyper-V; sin embargo, podría causar que otras máquinas virtuales en el host no sean manejables en Virtual Machine Manager.

La actualización de seguridad corrige la vulnerabilidad al modificar la forma en que Virtual Machine Manager valida la captura del usuario.

Clasificaciones de gravedad y software afectado

Esta actualización de seguridad se considera Importante para Microsoft Windows 8.1 en Sistemas basados en x64 y Windows Server 2012 R2.

Vectores de ataque

Un atacante autenticado ejecuta una aplicación especialmente diseñada en una sesión de máquina virtual (VM).

Factores atenuantes

Microsoft no ha identificado atenuantes para esta vulnerabilidad.

Se requiere reinicio

Esta actualización requiere un reinicio.

Boletines reemplazados por esta actualización

Ninguno

Todos los detalles

https://technet.microsoft.com/library/security/MS15-042

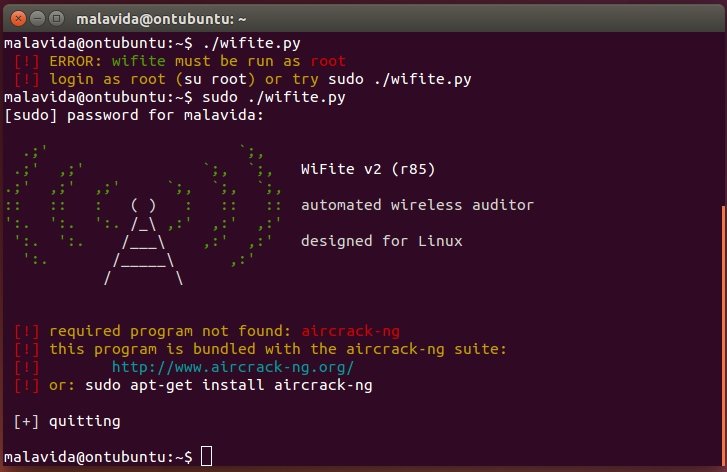

Aircrack-ng es necesario para que WiFite funcione

Aircrack-ng es necesario para que WiFite funcione

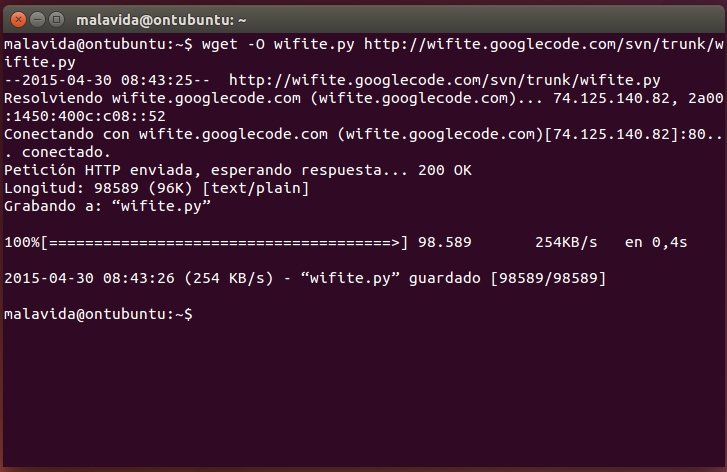

Desde el terminal lanzamos la instalación de wifite.py

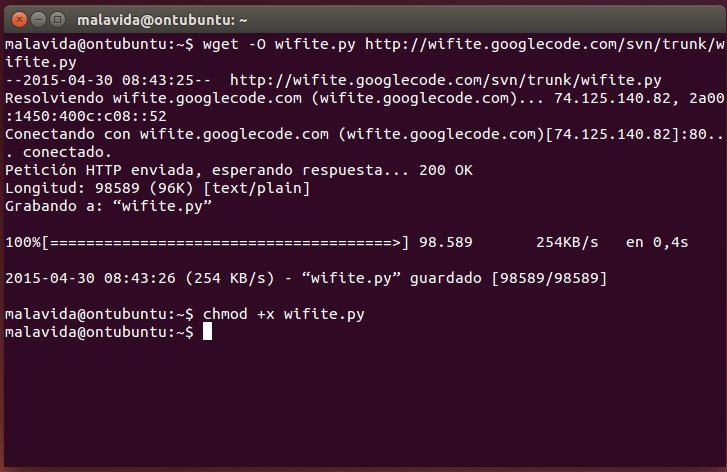

Desde el terminal lanzamos la instalación de wifite.py  Es necesario concederle permisos de ejecución

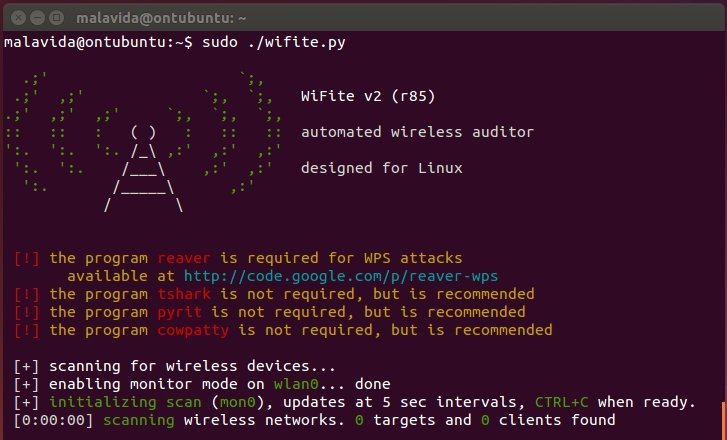

Es necesario concederle permisos de ejecución  Nada más lanzar WiFite comienza el escanero de redes WiFi

Nada más lanzar WiFite comienza el escanero de redes WiFi

Se puede encontrar más información y el enlace de descarga en el

Se puede encontrar más información y el enlace de descarga en el